¶ Client-Zertifikat im Browser installieren

¶ Firefox/MacOS:

- Einstellungen -> Datenschutz & Sicherheit -> Zertifikate -> Zertifikate anzeigen -> Ihre Zertifikate -> Importieren -> Zertifikate auswählen -> Öffnen -> Import-Passwort eingeben ("Bitte geben Sie das Passwort ein, das zur Verschlüsselung des Zertifikatbackups verwendet wurde:"), ggf. anschließend das Master-Passwort für den Passwortspeicher in Firefox

- Einstellungen -> Datenschutz & Sicherheit -> Zertifikate -> Zertifikate anzeigen -> Zertifizierungsstellen -> Importieren -> s77-nerdschloss-ca.crt öffnen

- Zertifikat prüfen:

- Algorithmus: Elliptic Curve

- Schlüssellänge: 256

- Kurve: P-256

- Öffentlicher Verifikationsschlüssel (Public Value):

04:D3:F2:3C:FE:6B:60:2F:C1:45:1A:C5:17:6D:87:DA:8E:57:86:41:40:6B:

02:B7:C0:FF:4C:23:CA:77:42:3B:63:9B:28:21:39:60:96:20:1A:35:16:A5:

AB:A0:35:64:63:DB:9A:01:FA:A9:4F:9A:77:7A:F4:39:54:86:CD:49:64

- sofern das übereinstimmt: "Dieser CA vertrauen, um Websites identifizieren" ankreuzen

- OK

- Zertifikat prüfen:

¶ iOS:

- Zertifikat (.p12-Datei siehe) auf sicherem Weg auf das iOS-Gerät übertragen (zB per AirDrop) -> Übertragung annehmen ("Profil geladen; Überprüfe das Profil in den Einstellungen, wenn du es installieren möchtest")

- Einstellungen -> Allgemein -> VPN & Geräteverwaltung -> Geladenes Profil -> "Identitätszertifikat" -> Installieren -> Code eingeben (Entsperr-Pin des iOS-Gerätes) -> "Installieren" -> Installieren -> Import-Passwort für das Zertifikat eingeben

- Hierdurch wir ein neues "Profil" angelegt (einsehbar über Einstellungen -> Allgemein -> VPN & Geräteverwaltung -> Konfigurationsprofil Name

Wenn IOS "Invalid Profile" oder einen anderen Fehler zurückgibt, brauchst du evtl. die .p12 Datei mit Legacy-Crypto. Wie das geht, steht hier.

¶ Android:

-

Zertifikat (.p12-Datei s.O.) auf Android kopieren (KDE-Connect/SSH/USB/...)

-

(Für Android 15/LineageOS 22.x) Einstellungen-> Suchen -> Zertifikate von SD-Karte installieren -> Ein Zertifikat von SD-Karte installieren"-> VPN- & App-Nutzerzertifikat -> Zertifikat von dem Ordner (= PKCS12, .p12) in dem das abgelegt wurde auswählen-> Zertifikat extrahieren, dabei das Passwort eingeben -> danach kommt ein kryptischer Zahlencode, welcher umbenannt werden kann in einen eigenen Namen.

-

(Für Android 13/LineageOS 20.x) Einstellungen-> Netzwerk & Internet-> Internet/WLAN→Netzwerkeinstellungen->"Zertifikate installieren"-> Import -> Passwort eingeben

-

(Für Android 12, ältere Versionen evtl. abweichend) Einstellungen-> Sicherheit-> Verschlüsselung und Anmeldedaten->"Ein Zertifikat installieren"-> Import -> Passwort eingeben

-

(Android 11) Einstellungen-> Sicherheit-> Verschlüsselung und Anmeldedaten->"Ein Zertifikat installieren"-> VPN- & App-Nutzerzertifikat -> Passwort eingeben

-> Jetzt ist das Passwort in eurem Zertifikatsspeicher und kann beim anmelden abgerufen werden

Hinweis: Fennec Browser & der Standard Browser welcher von Haus aus mit installiert wird, gehen definitiv nicht.

Opera (über Aurora installiert), Chromium (über f-droid.org, FFUpdater) gehen aktuell noch.

- Fehlermeldung

Der DNS-Server darf nicht händisch gesetzt werden; nur der DNS-Server, der per DHCP zugewiesen wird, kennt den Namen des Nerdschlosses und seine IP.

¶ Android "Trigger" App:

- Im f-droid bekommt man eine nette App: "Trigger" Sie ist ein nettes Frontend für solche Art von Schlössern. Sie bietet ein einfachen und schnellen Zugriff auf das Schloss mit simplem Interface:

- ACHTUNG die "Trigger"-App unterstützt (noch) kein Import verschlüsselter Keys. Daher kommt es bei einem Import zu einem Lesefehler welchen den Oben erstellten Key nicht nutzbar macht. Es gibt diese Möglichkeiten:

- Key auf dem stdout entschlüsseln:

openssl ec -in Max.Mustermann@t-online.de.key -textund diesen Block vollständig via copypasta in die Triggerapp importieren (z.B. via KDE-Connect Zwischenablage)

- Key auf dem stdout entschlüsseln:

-----BEGIN EC PRIVATE KEY-----

MEINGEHEIMERPRIVATERKEYDENSONSTNIEMANDSEHENSOLLTE

-----END EC PRIVATE KEY-----

- Oder den Key unverschlüsselt abspeichern um ihn dann (via SICHEREM!!! Kanal) dort zu Importiern:

openssl ec -passin pass:GEHEIM11elf! -in Max.Mustermann@t-online.de.key -out Max.Mustermann@t-online.de_decrypted.key

Hier gibt es auch eine Anleitung für die Trigger App für neuere Android Geräte und verschiedenen Fehlermeldungen:

https://wiki.section77.de/de/projekte/nerdschloss/Trigger-App-unter-Android-13-installieren_V01

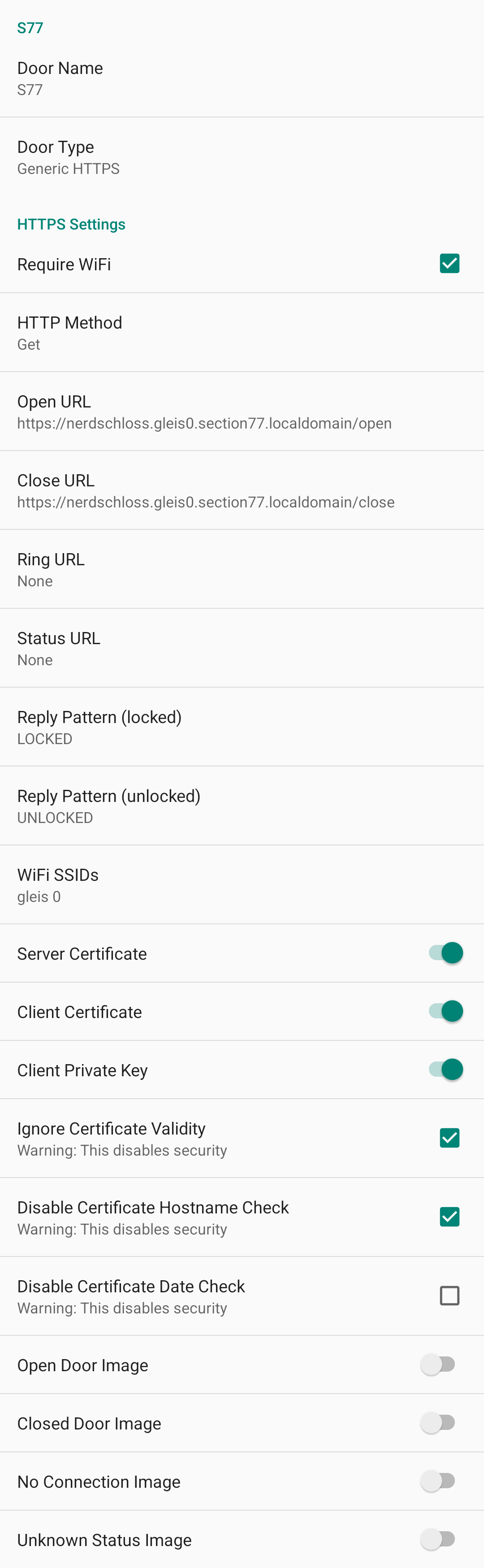

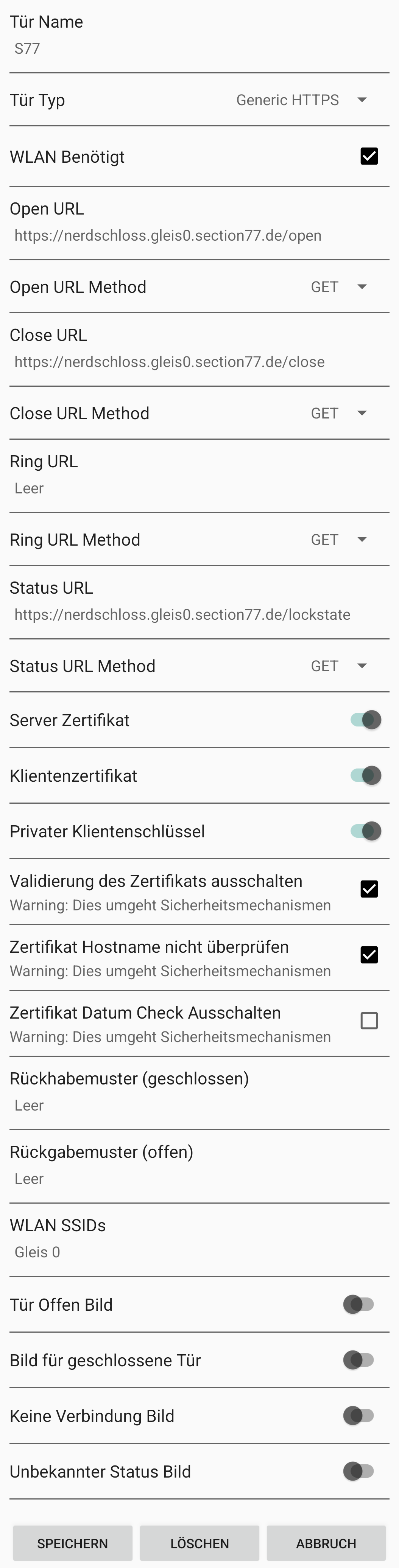

- Dann könnt ihr die Einstellungen wie folgt vornehmen:

Neue Version mit dem Eintrag im Screenshothttps://nerdschloss.gleis0.section77.de/xxxx

DISCLAIMER:

Insgesamt muss dazu gesagt werden dass ihr euer Handy entsprechend absichern solltet da dieser Key dann leider auch unverschlüsselt in der App verweilt bzw. man ihn dort exportieren kann. Wenn ihr aber ein Screenlock drin habt und das Endgerät NICHT unbeaufsichtigt entsperrt offen liegen lasst ist das in etwa ein äquivaltenes Sicherheitsniveau wie wenn ihr einen (Hardware)Schlüssel habt. Passt also bitte genauso gut darauf auf!